Банда, получившая название Carbanak, использовала методы, характерные для целевых атак. Однако в отличие от многих других инцидентов это ограбление знаменует собой новый этап: теперь киберпреступники могут красть деньги напрямую из банков, а не у пользователей, утверждают в «Лаборатории Касперского».

Выйти на след киберпреступников удалось случайно. В конце 2013 года в одном из банков в Киеве обратили внимание на то, что один из банкоматов периодически произвольно выдает наличные. Камеры слежения показали, что в момент, когда никто не нажимает кнопки и не вставляет банковские карты, деньги выдаются автоматически случайным прохожим.

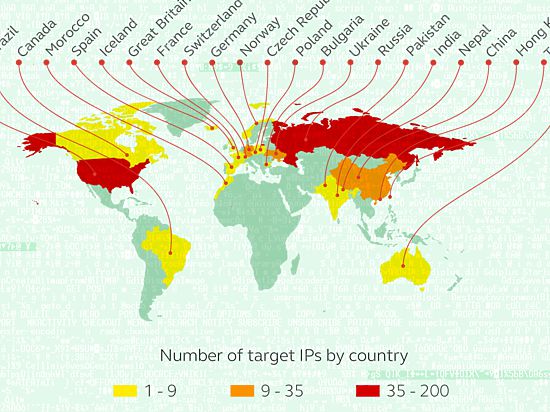

Деятельность киберпреступников из банды Carbanak затронула около 100 банков, платежных систем и других финансовых организаций из почти 30 стран, в частности из России, США, Германии, Китая, Украины, Канады, Гонконга, Тайваня, Румынии, Франции, Испании, Норвегии, Индии, Великобритании, Польши, Пакистана, Непала, Марокко, Исландии, Ирландии, Чехии, Швейцарии, Бразилии, Болгарии и Австралии. Однако, по данным The New York Times (via «Форбс»), пострадали, в основном, российские банки.

Как выяснили эксперты, наиболее крупные суммы денег похищались в процессе вторжения в банковскую сеть: за каждый такой рейд киберпреступники крали до 10 миллионов долларов США. В среднем ограбление одного банка — от заражения первого компьютера в корпоративной сети до кражи денег и сворачивания активностей — занимало у хакеров от двух до четырех месяцев.

Преступная схема начиналась с проникновения в компьютер одного из сотрудников организации посредством фишинговых приемов. После заражения машины вредоносным ПО злоумышленники получали доступ к внутренней сети банка, находили компьютеры администраторов систем денежных транзакций и разворачивали видеонаблюдение за их экранами. Таким образом, банда Carbanak знала каждую деталь в работе персонала банка и могла имитировать привычные действия сотрудников при переводе денег на мошеннические счета.

«Эти ограбления банков отличаются от остальных тем, что киберпреступники применяли такие методы, которые позволяли им не зависеть от используемого в банке ПО, даже если оно было уникальным. Хакерам даже не пришлось взламывать банковские сервисы», — отметил ведущий антивирусный эксперт из «Лаборатории Касперского» Сергей Голованов.

В распространенном в понедельник сообщении для прессы компания предупреждает, что косвенным признаком, указывающим на присутствие вируса Carbanak в сети банка или любой финансовой организации, является файл Pexec в Windows\catalogue. Возможную угрозу могут представлять файлы с расширением .bin в директориях \All users\%AppData%\Mozilla\ или c:\ProgramData\Mozilla\, файл svchost.exe в Windows\System32\com\catalogue или Windows\Syswow64\com\catalogue – для 64-битной ОС Windows. Угроза банковской сети не исключена, если среди активных сервисов Windows найдены сервисы, заканчивающиеся на sys и при этом дублирующие аналогичные сервисы без sys. Компания привела пример: «вы обнаружили исполнение сервиса aspnetsys в то время, когда легальный сервис aspnet находится в системе в открытом режиме».

«Простая» схема киберкражи века:

1. Когда приходило время забирать деньги, киберпреступники использовали онлайн-банкинг или платежные системы для перевода денег со счета банка на свой собственный. Мошеннические счета были открыты в банках Китая и Америки, однако эксперты не исключают, что преступники также могли хранить украденные деньги и в банках других стран.

2. В некоторых случаях злоумышленники проникали в системы бухгалтерского учета и при помощи мошеннических транзакций «раздували» баланс средств на счете. Например, преступники узнавали, что на счете хранилась 1 тысяча долларов США, тогда они увеличивали баланс до 10 тысяч, а затем переводили 9 тысяч себе. Владелец счета ничего не подозревал, поскольку имевшаяся изначально тысяча долларов по-прежнему была на месте.

3. Кроме прочего, киберграбители получали контроль над банкоматами и активировали команды на выдачу наличных в установленное время. После этого к банкомату подходил кто-нибудь из членов банды и забирал деньги.

* * *

Артем Баранов, ведущий вирусный аналитик ESET Russia - "С помощью Carbanak злоумышленникам удалось украсть очень большой объем денежных средств пользователей за сравнительно небольшой промежуток времени. Для этого использовались всевозможные методы, включая убедительный фишинг, эксплойты, удаленное подключение к уязвимым компьютерам для установки вредоносного ПО.

Что касается его технических особенностей, то они не новы и уже использовались во многих других вредоносных программах. Carbanak можно сравнить с другими банковскими вредоносными программами типа Zeus, SpyEye или Carberp, с помощью которых также было украдено большое количество средств пользователей с банковских счетов".

Сергей Павлов, IT-эксперт из ОАО "Базис медиа" - «По всей видимости мы имеем дело с массовой дырой в безопасности банков. Они проверяли досконально транзакции клиентов, но сплоховали с внутренним контролем операций в самих банках. Фактически, хакеры имитировали работу ничего не подозревающих сотрудников кредитной организации.

Думаю, что это должно привести к тотальному пересмотру внутрибанковских систем безопасности и работы с операциями внутри банка, дополнительных мерах идентификации и проверки действий своих собственных сотрудников.

Количество банков пугает. Возникает вопрос - можно ли таким образом провести атаку на банковскую систему того или иного государства со всеми вытекающими из этого последствиями?

Что касается гипотетической косвенной вины в этой ситуации «Лаборатории Касперского», то однозначно нельзя сказать, ведь их пригласили к расследованию, и не факт, что защищены все банки были именно «Касперским».

Сергей Корогод, IT-эксперт из ixbt.com - «Эксперты Лаборатории Касперского уже несколько лет предупреждают: атак на ИТ-инфраструктуру банков, предприятий и государственных органов будет все больше, а сами атаки будут становиться все сложнее и изощреннее. Корпоративная инфраструктура гораздо лучше защищена, чем частные компьютеры, но и «приз» за удачный взлом там куда выше, так что игра стоит свеч.

Против таких сложных многоступенчатых атак, осуществляемых высококлассными специалистами, обычные антивирусы не всегда эффективны, так что приходится анализировать всю активность на компьютере или сети в поисках необычных действий. Но даже тщательный мониторинг активности (который отнимает огромное количество времени и сил) не является гарантией успеха, и зачастую о взломе инфраструктуры узнают уже тогда, когда ущерб нанесен. Причем вредоносное ПО зачастую имеет механизм самоуничтожения, так что обнаружить его после завершения работы не получится. И тогда остается только гадать - что это было, и как оно попало в систему».